摘 要:移动边缘计算的快速发展推动了对新型安全技术的研究。认证密钥协商协议作为保障安全通信的重要方法之一,得到了广泛的关注,但现有的面向移动边缘计算的认证密钥协商协议并不能很好地同时满足移动边缘计算的安全性和性能需求。针对这一问题,提出了移动边缘计算场景下的认证密钥协商协议。首先,协议方案根据移动用户和边缘计算服务器的身份构建身份认证的凭证,双方通过该凭证完成相互认证并构建会话密钥,保证了通信安全;其次,通过形式化分析和非形式化分析证明了方案具有良好的安全性能;最后,由于所提方案避免使用包括双线性对在内的计算开销较大的密码学运算,在计算和通信开销方面的表现也较优。

内容目录:

1 预备知识

1.1 ElGamal 数字签名

1.2 困难问题假设

1.3 安全模型

2 面向 MEC 的认证密钥协商协议

2.1 系统初始化

2.2 注册阶段

3 安全性分析

3.1 形式化分析

3.2非形式化分析

4 性能评估

4.1 通信开销分析

4.2 计算开销分析

5 结 语

物联网和 5G 技术的迅猛发展使得接入互联网的终端设备数量快速增长,这些海量终端设备的网络服务需求也随之增长。在为终端设备提供服务的过程中,经常需要将设备中的数据传输到云上,再由云计算中心进行处理,以提供相应的服务。在数据传输的过程中,涉及用户隐私的敏感数据易出现数据泄露的问题,同时数据上云处理的方式并不能很好地满足对响应时长要求较高的设备服务需求。

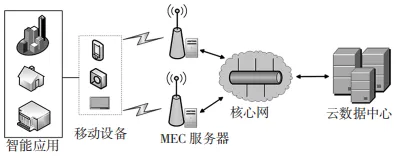

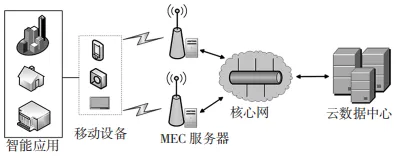

移动边缘计算(Mobile Edge Computing,MEC)在某种程度上解决了上述问题,它将传统的计算密集型任务迁移到位于网络边缘的服务器上,降低了服务的响应时延,大大降低了移动业务交付的服务时间。在图 1 所示的架构中,移动设备不仅是数据消费者,而且是数据生产者,且边缘计算服务器有足够的能力对数据进行本地处理,并不需要直接将数据传输至云计算中心,在一定程度上可以降低敏感数据泄露的风险。然而,在将数据外包给 MEC服务器的过程中,身份认证是一个重要的安全问题。首先,相较于传统的云计算,MEC 中的边缘节点和终端设备更靠近用户侧,因而更易遭受恶意攻击,并且由于终端设备大多资源受限,计算和存储能力不支持进行大规模的密码学操作,这对 MEC 中的身份认证提出了更高的要求;其次,随着计算资源迁移至边缘计算服务器,MEC 对数据处理的实时性需求也有所提高,这就要求方案在保证数据安全的同时不影响数据处理的效率。因此,需要设计一种保障移动设备和边缘服务器之间,安全高效通信的认证密钥协商协议。

图 1 MEC 架构

由于移动边缘计算中网络环境复杂,通信过面临多种潜在的安全威胁,认证密钥协商协议的应用与移动边缘计算的安全性防护息息相关。近年来,学者们提出了多种面向移动边缘计算的认证方案与密钥协商方案。2016 年,Irshad 等人为移动边缘计算环境下的多服务器场景设计了一个身份认证方案,Xiong 等人 发现文献 [1] 中缺少用户注册和撤销功能,同时他们提出了一种改进的基于椭圆曲线的认证方案。Tsai 和 Lo 等人 使用双线性对和动态随机数为分布式移动计算环境设计了一种高效的认证方案,并指出该方案能够提供用户匿名性和不可追踪性,但 Jiang 等人 指出该方案因易遭到服务商仿冒攻击而没有实现双向认证,此外,他们还指出该方案存在诸如生物密钥误用、无用户撤销机制在内的一系列安全缺陷,并给出了相应的建议以规避在协议设计中出现类似的问题。2020 年,Jia等人基于边 - 端架构设计了一个基于身份的移动边缘计算匿名身份认证方案,该方案提供了隐私保护功能,但 Rakeei 等人指出 Jia 等人的方案并不能抵抗用户仿冒攻击和临时秘密信息泄露攻击,随后他们提出了一个具有双向认证等诸多安全属性在内的改进方案。然而由于使用了双线性对,他们的方案和 Jia 等人 的方案一样,并不适用于部分性能受限的物联网终端设备。作为构建保密通信的方向之一,密钥协商协议常常与认证协议相伴相生,也得到了深入的研究。Li 等人[8]在指出 Jia 等人的方案不能提供前向安全性和用户匿名性后,考虑到 MEC 的实时性和轻量化要求,为轻量化设备设计了一个匿名的基于身份的密钥协商方案,并指出该方案能够提供完美的前向安全性等安全属性。然而,在经过仔细的分析后,Shamshad 等人 发现该方案并不能抵抗 MEC 服务器仿冒攻击和用户仿冒攻击。在这之后,Xu 等人 为移动边缘计算设计了一个不需要可信第三方参与的轻量化认证密钥协商方案,并在随机谕言机模型下证明了其安全性,但经过笔者分析,他们的方案并没有实现用户的匿名性,同样也存在文献 [7] 中提到的双线性对问题。

总之,现有的面向移动边缘计算的认证密钥协商协议要么没有考虑移动边缘计算架构的特点,要么存在安全性不足的题,迫切需要研究满足移动边缘计算的安全性要求的认证密钥协商协议。本文基于移动用户和边缘服务器的身份信息,结合 MEC 的架构特点提出了一个面向移动边缘计算的认证密钥协商协议(Identity-Based Mobile EdgeComputing Authentication and Key Agreement,ID MECAKA)。ID-MECAKA 在认证的过程中对可信第三方进行了离线处理,从而避免了可信第三方遭腐化带来的安全隐患;在密钥协商的过程中,隐藏了终端设备用户的身份信息,从而为移动用户提供了匿名性保护。此外,由于没有采用计算复杂的双线性配对技术,该方案更适用于资源受限的移动边缘计算场景。

1 预备知识

本节主要介绍文章中需要用到的相关概念和基础知识,主要包括 ElGamal 签名和困难问题假设。

1.1 ElGamal 数字签名

ElGamal 数字签名算法最早由 Elgamal 于 1985 年提出,经过多年的发展,到现在仍然是应用最为广泛的签名方案之一,也常用于基于身份的密码协议中。该方案的安全性依赖于有限域上的离散对数问题。ElGamal 数字签名算法的流程具体如下文所述。

(1)在签名和验签之前需先由可信中心选择安全的大素数 p 和 的一个生成元 g,并公布 p和 g 作为系统参数。

的一个生成元 g,并公布 p和 g 作为系统参数。

(2)消息发送方选择一个随机数 作为自己的私钥,计算对应的公钥

作为自己的私钥,计算对应的公钥 当消息发送方需要对消息 m 进行签名时,需要先选择一个随机数

当消息发送方需要对消息 m 进行签名时,需要先选择一个随机数 计算

计算 和

和

其对消息 m 的签名即为 (m,r,s)。

其对消息 m 的签名即为 (m,r,s)。

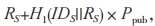

(3) 消 息 接 收 方 收 到 (m,r,s) 后, 通 过 验 证 对消息 m 的合法性进行认证。

对消息 m 的合法性进行认证。

1.2 困难问题假设

本文提出的 ID-MECAKA 协议的安全性建立在相关数学困难问题的基础上,下面简要对数学困难问题进行介绍。

定义 1:椭圆曲线上的离散对数问题(Elliptic Curve Discrete Logarithm Problem, ECDLP)。设 G 为定义在椭圆曲线上的有限循环群,给定元素P,Q∈G,在多项式时间内求解 使得 Q=x×P 成立是困难的。

使得 Q=x×P 成立是困难的。

定 义 2:椭 圆 曲 线 上 的 Diffie-Hellman 问 题(Elliptic Curve Diffie-Hellman Problem,ECDHP)。设 G 为 定 义 在 椭 圆 曲 线 上 的 循 环 群, 给 定 元 素 上的未知元素),在多项式时间内计算出 abP ∈ G 是困难的。

上的未知元素),在多项式时间内计算出 abP ∈ G 是困难的。

1.3 安全模型

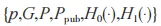

本小节参考文献 [6] 对 ID-MECAKA 进行建模,并给出相应的安全性定义。

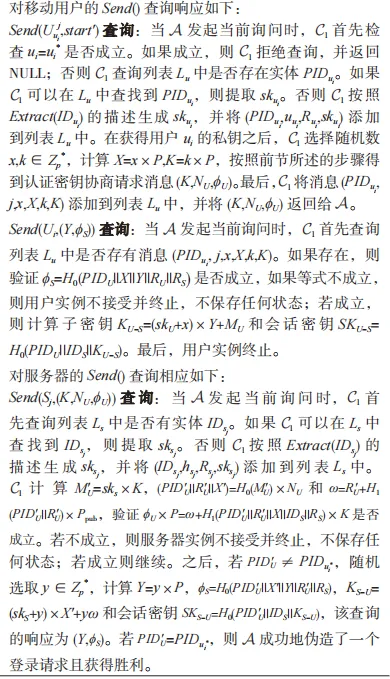

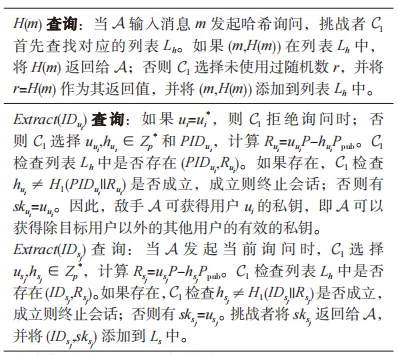

敌手 A 是一个主动性攻击者,即概率多项式时间的 A 拥有控制所有用户间网络通信的能力,可以对消息进行窃听、删除、修改、延迟发送等操作,对网络通信具有完全的控制能力。敌手 A 通过给谕言机提交不同的质询并获得响应,进而获取有用的信息,具体质询如下文所述。

(1)H(m):当 A 向哈希谕言机发起消息 m 的当前质询,谕言机首先判断 m 是否已经被询问过,如果已经被询问过,返回与之前相同的值,否则选择随机数 r,并将其作为返回值。

(2)Extract(ID):当 A 向谕言机发起当前质询,谕言机返回身份标识符 ID 所对应的长期私钥。

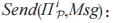

(3) 该查询表示对协议 P 进行初始化。

该查询表示对协议 P 进行初始化。

(4) 该查询模拟主动攻击。当 A 拦截一条消息且伪造消息 Msg 后,向谕言机发起当前质询,谕言机根据协议返回相应的响应消息。

该查询模拟主动攻击。当 A 拦截一条消息且伪造消息 Msg 后,向谕言机发起当前质询,谕言机根据协议返回相应的响应消息。

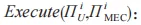

(5) 该查询模拟被动攻击。通过这个查询,敌手 A 可以获得协议运行过程中实例

该查询模拟被动攻击。通过这个查询,敌手 A 可以获得协议运行过程中实例 和实例

和实例 之间的通信记录。

之间的通信记录。

(6) 此查询模拟 A获取实例

此查询模拟 A获取实例 持有的会话密钥。如果实例

持有的会话密钥。如果实例 已生成会话密钥 sk,且

已生成会话密钥 sk,且 和其伙伴未被执行 Test 查询,则向 A 输出 sk,否则向 A 输出⊥。

和其伙伴未被执行 Test 查询,则向 A 输出 sk,否则向 A 输出⊥。

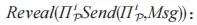

(7) 此查询用于评估 P 的会话密钥语义安全性。对于实例

此查询用于评估 P 的会话密钥语义安全性。对于实例 如果该实例在会话结束后没有生成会话密钥,那么返回无定义的符号⊥;否则

如果该实例在会话结束后没有生成会话密钥,那么返回无定义的符号⊥;否则 将执行掷币操作以生成随机比特 b。如果抛币结果是 1,则预言机返回实例

将执行掷币操作以生成随机比特 b。如果抛币结果是 1,则预言机返回实例 的真实会话密钥;如果抛币结果是 0,那么返回一个与会话密钥长度相同的随机字符串。因此,在执行 Test查询之后,A 需要猜测自己获得的结果是否为真实的会话密钥。这个查询只对“新鲜的”会话执行一次,对“非新鲜的”会话无效。

的真实会话密钥;如果抛币结果是 0,那么返回一个与会话密钥长度相同的随机字符串。因此,在执行 Test查询之后,A 需要猜测自己获得的结果是否为真实的会话密钥。这个查询只对“新鲜的”会话执行一次,对“非新鲜的”会话无效。

定义 3:新鲜性(freshness)。设 是由两个诚实的用户

是由两个诚实的用户 运行且已经完成的会话。如果以下条件都成立,则称

运行且已经完成的会话。如果以下条件都成立,则称 是新鲜的。

是新鲜的。

(1)敌手未对 进行 Extract(ID) 查询。

进行 Extract(ID) 查询。

(2)敌手未对 进行 Reveal() 查询。

进行 Reveal() 查询。

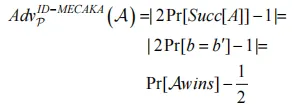

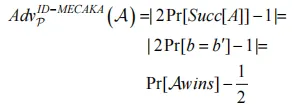

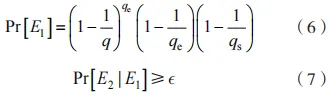

定义 4:AKA 安全性。设 Succ(A) 表示敌手 A对一些新接受的实例进行 查询,并将其作为猜测位与 Test() 查询所选择的位 b 相对照。敌手破坏协议 P 的语义安全优势表现为:

查询,并将其作为猜测位与 Test() 查询所选择的位 b 相对照。敌手破坏协议 P 的语义安全优势表现为:

如果对于任何敌手 A,其优势 可以忽略不计,则 ID-MECAKA 实现 AKA 安全。

可以忽略不计,则 ID-MECAKA 实现 AKA 安全。

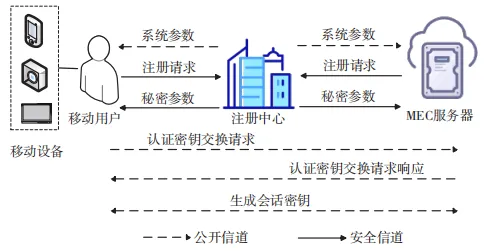

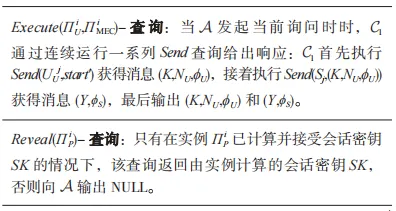

2 面向 MEC 的认证密钥协商协议

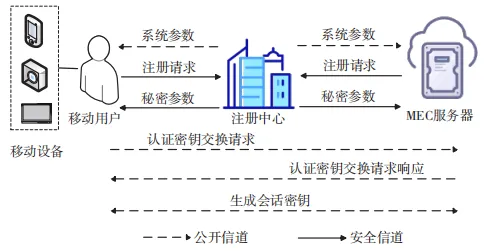

ID-MECAKA 协议包括系统初始化阶段、注册阶段、认证密钥协商阶段,参与实体包括移动用户、MEC 服务器及注册中心(Register Center,RC),如图 2 所示。在系统初始化阶段,注册中心 RC 生成并发布系统参数;在注册阶段,移动用户和 MEC服务器向注册中心发起注册请求,RC 分别完成对移动用户和 MEC 服务器的身份注册并返回对应的认证凭证;在认证密钥协商阶段,移动用户向 MEC服务器发起认证密钥协商请求,MEC 服务器收到相关消息后对移动用户的身份合法性进行认证、生成密钥协商信息,并响应用户的请求。移动用户收到响应消息后对 MEC 服务器的身份进行认证,并基于 MEC 服务器发送的密钥协商信息生成与 MEC 服务器一致的会话密钥。

图 2 系统模型

2.1 系统初始化

协议方案在开始执行之前,需要由 RC 完成系统的初始化。

(1)给定安全参数 λ,RC 生成椭圆曲线上的循环加法群 G,生成元为 P。

(2)选取随机数 作为系统主密钥,计算对应的公钥

作为系统主密钥,计算对应的公钥

(3)选取两个抗碰撞哈希函数

(4)公开系统安全参数:

2.2 注册阶段

在注册阶段,MEC 服务器和移动用户分别向RC 发起注册请求,注册结束之后,双方获得各自的公私钥对。注册阶段分为 MEC 服务器注册和移动用户注册。

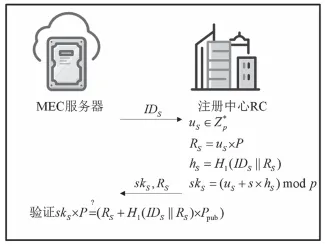

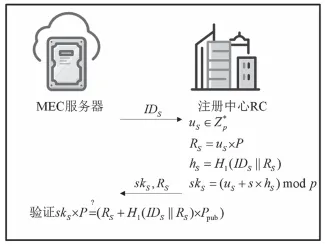

2.2.1 MEC 服务器注册

MEC 服务器注册过程分为两步,如图 3 所示。

图 3 MEC 服务器注册过程

(1)MEC 服务器将身份标识 发送给 RC。RC 收到注册请求之后,首先检查

发送给 RC。RC 收到注册请求之后,首先检查 是否已经包含在存储列表的数据项中:若包含,则返回注册失败响应,否则随机选取

是否已经包含在存储列表的数据项中:若包含,则返回注册失败响应,否则随机选取 计算

计算

和

和 然后把 IDS 加入存储列表中,并将

然后把 IDS 加入存储列表中,并将 返回给 MEC 服务器。

返回给 MEC 服务器。

(2)MEC 服务器收到 后计算

后计算 和

和 并通过判断两者是否相等对公私钥对的正确性进行确认,确认通过后保存

并通过判断两者是否相等对公私钥对的正确性进行确认,确认通过后保存

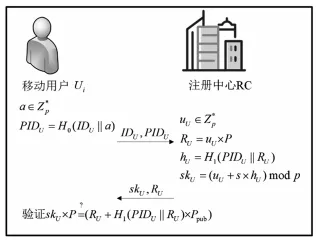

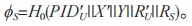

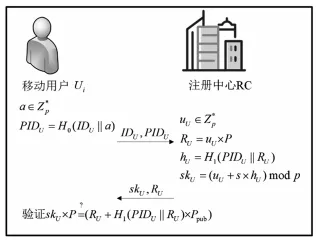

2.2.2 移动用户注册

如图 4 所示,移动用户注册过程分为三步:

图 4 用户注册过程

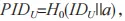

(1)移动用户 首先选取随机数

首先选取随机数

计算 并 把

并 把 发 给 RC 请求注册。

发 给 RC 请求注册。

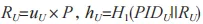

(2)RC 收 到 注 册 请 求 后, 首 先 检 测 存 储列表中是否包含数 若 包 含, 则 返回注册失败请求;否则随机选取

若 包 含, 则 返回注册失败请求;否则随机选取 计算

计算 和

和 将

将 添加进存储列表后把公私钥对

添加进存储列表后把公私钥对 返回给

返回给

(3) 收到后通过计算

收到后通过计算 与

与

是否相等来验证公私钥对的正确性,并将其与

是否相等来验证公私钥对的正确性,并将其与 一并存储在移动设备中。

一并存储在移动设备中。

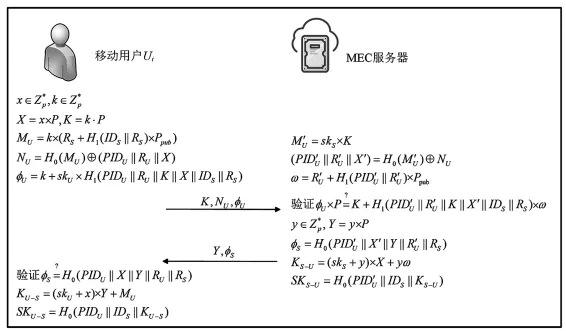

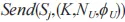

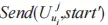

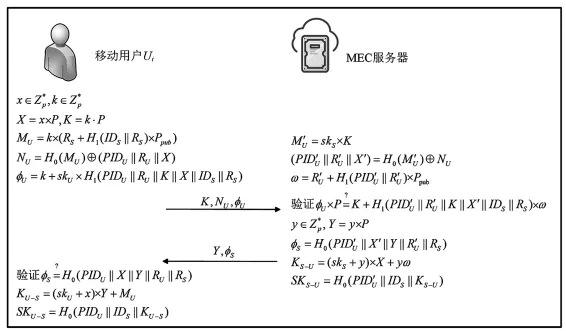

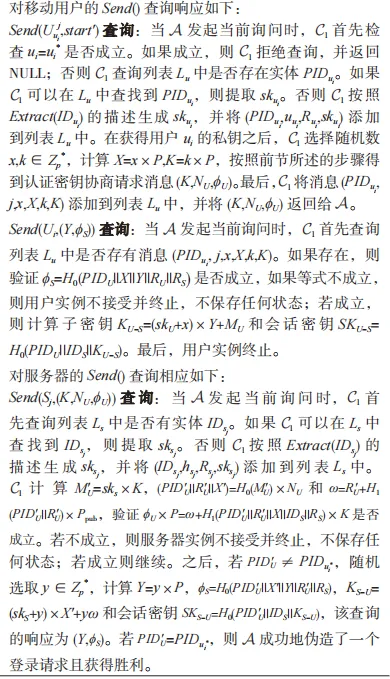

2.2.3 认证密钥协商阶段

注册成功后,移动用户向 MEC 服务器发起认证密钥协商请求,MEC 服务器接收到请求后做出响应,返回认证密钥协商响应消息。在此过程中,移动用户和 MEC 服务器分别对对方的身份合法性进行认证并协商一致的会话密钥。认证密钥协商过程如图 5 所示,具体描述如下。

图 5 认证和密钥协商过程

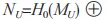

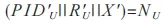

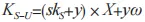

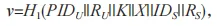

(1) 移 动 用 户 Ui 首先随机选取临时私钥 和随机数

和随机数 计算 X=x×P 和 K=k×P,以 及

计算 X=x×P 和 K=k×P,以 及 和

和

之后计算

之后计算

并把认证密钥协商请求消息

并把认证密钥协商请求消息 发送给 MEC 服务器。

发送给 MEC 服务器。

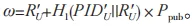

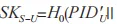

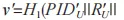

(2)MEC 服 务 器 接 收 到 后,计算

后,计算

和

和 之 后 MEC 通 过 验 证

之 后 MEC 通 过 验 证 来实现对移动用户的认证。若不相等,则认证不通过,终止会话;若相等,则移动用户通过 MEC 的认证。随后 MEC服务器随机选取临时私钥

来实现对移动用户的认证。若不相等,则认证不通过,终止会话;若相等,则移动用户通过 MEC 的认证。随后 MEC服务器随机选取临时私钥 计算 Y=y×P,

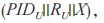

计算 Y=y×P, 然 后,MEC 服 务 器 计 算

然 后,MEC 服 务 器 计 算 和会话密钥

和会话密钥

并将响应消息

并将响应消息 返回给移动用户

返回给移动用户

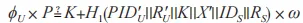

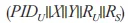

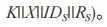

(3) 接收到响应消息

接收到响应消息 后,计算

后,计算

并验证

并验证 是否与

是否与 相等。若不相等,则终止会话;若相等,

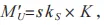

相等。若不相等,则终止会话;若相等, 接着计算

接着计算 和会话密钥

和会话密钥

3 安全性分析

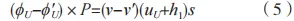

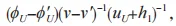

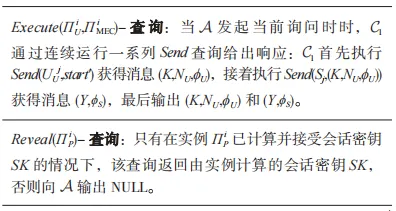

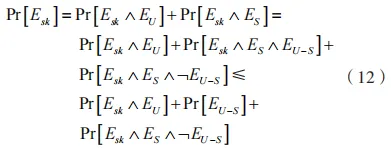

3.1 形式化分析

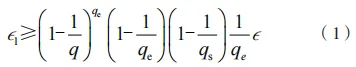

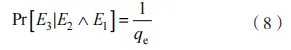

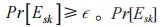

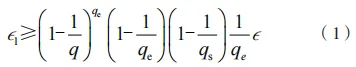

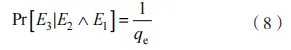

定理 1:设攻击者 A 破坏用户对服务器认证的概率为ε ,敌手对 Send 和 Extract 谕言机至多分别进行 次询问。则挑战者

次询问。则挑战者 解决 ECDL 问题的优势

解决 ECDL 问题的优势 为:

为:

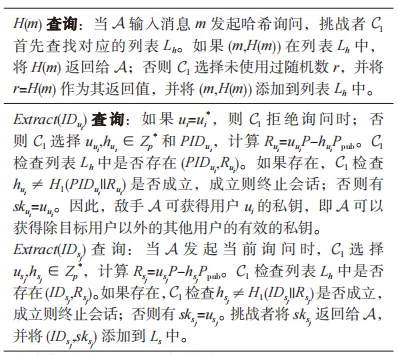

证 明:在 初 始 化 阶 段, 系 统 选 择 随 机 数 计算 Q=s×P ∈ G,并发送给挑战者

计算 Q=s×P ∈ G,并发送给挑战者

不知道 s。随后生成

不知道 s。随后生成 作为系统参数,并设置

作为系统参数,并设置

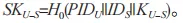

维护 4 个哈希列表:

维护 4 个哈希列表: 用于存储随机谕言机的输出,

用于存储随机谕言机的输出, 用于存储用户信息,

用于存储用户信息, 用于存储通过 Extract 询问获得的私钥,

用于存储通过 Extract 询问获得的私钥, 用于存储交互的消息。A 选择

用于存储交互的消息。A 选择 为目标移动用户。设A 分别对 Send 和 Extract 谕言机至多分别进行

为目标移动用户。设A 分别对 Send 和 Extract 谕言机至多分别进行 和

和 次询问,

次询问, 询问的结果如下:

询问的结果如下:

根据假设,A 可以成功地伪装成目标用户 并生成有效的登录请求消息。因此,A 发起对于用户

并生成有效的登录请求消息。因此,A 发起对于用户 的

的 查 询 时, 将 会 通 过 验证。通过重复这个过程,可以获得另一个有效的消息

查 询 时, 将 会 通 过 验证。通过重复这个过程,可以获得另一个有效的消息 满足如下等式:

满足如下等式:

式 中:

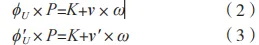

根据式(2)和式(3),可得:

进一步可得:

式 中: 为

为 查 询 的 响 应。因 此,

查 询 的 响 应。因 此, 能够输出

能够输出 相当于其可以解决 ECDL问题。

相当于其可以解决 ECDL问题。

下面,本文给出 的优势。首先考虑协议终止的 3 种情形。

的优势。首先考虑协议终止的 3 种情形。

(1)当敌手 A 发起 质询时,存在哈希碰撞,该碰撞的概率为

质询时,存在哈希碰撞,该碰撞的概率为

(2) 当 敌 手 A 发 起 质 询 时,

质 询 时, 这种情况发生的概率为

这种情况发生的概率为

(3)当敌手 A 发起 质询时,

质询时, 发生的概率为

发生的概率为

本文使用 定义游戏不会被终止的情形,

定义游戏不会被终止的情形, 定义对于用户

定义对于用户 对登录请求消息

对登录请求消息 的成功伪造,

的成功伪造, 定义对身份的成功假冒,其中

定义对身份的成功假冒,其中 可以得到如下概率:

可以得到如下概率:

根据式(6)、式(7)和式(8),可以得到 解决 ECDL 问题的优势

解决 ECDL 问题的优势

根据上述可知,C1 解决 ECDL 问题的优势为:

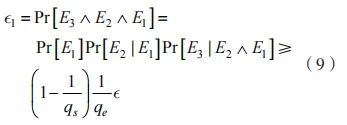

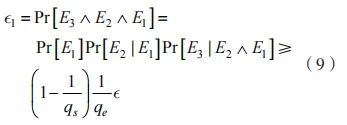

定理 2:假设攻击者 A 打破服务器到用户的认

证的概率为 敌手对 Send,Extract 和 H(m) 谕言机至多分别进行

敌手对 Send,Extract 和 H(m) 谕言机至多分别进行

次询问。类似可证,则挑战者

次询问。类似可证,则挑战者 解决 ECDL 问题的优势为:

解决 ECDL 问题的优势为:

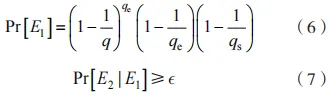

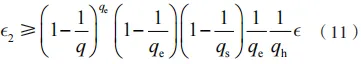

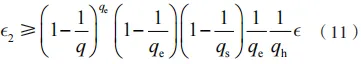

定理 3:假设存在一个攻击者 A 可以猜测正确的 b=b',且概率ε 为不可忽略的,则存在挑战者 以不可忽略的优势

以不可忽略的优势 解决 ECDH 问题。

解决 ECDH 问题。

证明:定义 代表敌手 A 在 Test 询问中获得正确的会话密钥的事件,

代表敌手 A 在 Test 询问中获得正确的会话密钥的事件, 分别表示

分别表示 和

和 被成功询问的事件,

被成功询问的事件, 代表敌手 A 可以破坏用户到服务器的认证(服务器对用户的认证)的事件,

代表敌手 A 可以破坏用户到服务器的认证(服务器对用户的认证)的事件, 代表敌手 A 可以破坏服务器到用户的认证(用户对服务器的认证)的事件。

代表敌手 A 可以破坏服务器到用户的认证(用户对服务器的认证)的事件。

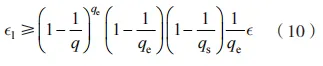

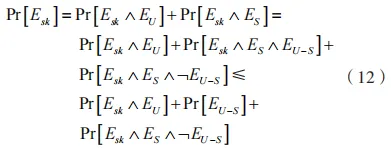

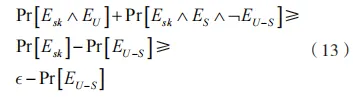

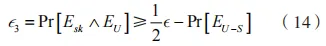

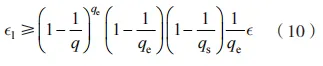

根据定理 3 假设可知, 可以通过如下计算得到:

可以通过如下计算得到:

进一步:

由于 和

和 表示相同的事件,可以得到

表示相同的事件,可以得到 以不可忽略的优势

以不可忽略的优势 解决 ECDH 问题的优势为:

解决 ECDH 问题的优势为:

表示敌手 A 可以伪装成用户并获取正确的

表示敌手 A 可以伪装成用户并获取正确的 根据前面的描述,

根据前面的描述, 为 ECDH 问题的解。由定理 1 可知,

为 ECDH 问题的解。由定理 1 可知, 是可忽略的,因此如果ε 是不可忽略的,则

是可忽略的,因此如果ε 是不可忽略的,则 也是不可忽略的,证毕。

也是不可忽略的,证毕。

从上述证明可知,ID-MECAKA 协议实现了本文在 1.3 节定义的新鲜性和 AKA 安全。

3.2 非形式化分析

下面将通过对 ID-EMECAKA 协议进行非形式化分析,证明协议具有的安全属性,以及能抵抗的已知攻击。

(1)用户匿名性。在认证密钥协商阶段,用户 使用经过随机化的身份标识 PIDU 与 MEC 服务器完成身份认证,MEC 服务器无法根据已知信息推断出其真实身份标识。即除注册中心能够根据存储列表

使用经过随机化的身份标识 PIDU 与 MEC 服务器完成身份认证,MEC 服务器无法根据已知信息推断出其真实身份标识。即除注册中心能够根据存储列表 检索随机化身份对应的身份标识外,其他人无法得知用户的真实身份。因此,IDMECAKA 实现了用户匿名性,可以提供用户身份隐私保护。

检索随机化身份对应的身份标识外,其他人无法得知用户的真实身份。因此,IDMECAKA 实现了用户匿名性,可以提供用户身份隐私保护。

(2)不可追踪性。在每次通信时,移动用户 发送

发送 给 MEC 服务器,其中 K 为用户为每次会话选取的临时公钥,在每次会话中均不一样;

给 MEC 服务器,其中 K 为用户为每次会话选取的临时公钥,在每次会话中均不一样; 的计算均有随机数的参与,使得用户

的计算均有随机数的参与,使得用户 每次发送的消息均动态变化,A 无法根据公开信道上传输的消息追踪到用户。同理,由于有随机数参与计算,MEC 服务器发送给用户的消息

每次发送的消息均动态变化,A 无法根据公开信道上传输的消息追踪到用户。同理,由于有随机数参与计算,MEC 服务器发送给用户的消息 也是动态变化的,A 同样无法根据公开信道上传输的不同消息追踪到同一个 MEC 服务器,保证了不可追踪性。

也是动态变化的,A 同样无法根据公开信道上传输的不同消息追踪到同一个 MEC 服务器,保证了不可追踪性。

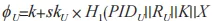

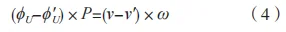

(3) 前 向 安 全 性:根 据 图 5 所 示 的 协 议描 述, 某 一 会 话 协 商 出 的 会 话 密 钥 为

当移动用户和 MEC 服务器的私钥

当移动用户和 MEC 服务器的私钥 泄露后,A 可以根据公开信道上传输的消息

泄露后,A 可以根据公开信道上传输的消息 和

和 进行相关的计算。但由于通信参与者各自拥有的临时密钥 x,y 未泄露,且在每次会话中动态变化。A 若想计算相应的

进行相关的计算。但由于通信参与者各自拥有的临时密钥 x,y 未泄露,且在每次会话中动态变化。A 若想计算相应的 需解决 ECDH 问题,这在计算上是不可能的,从而保证了协议的完美前向安全性。

需解决 ECDH 问题,这在计算上是不可能的,从而保证了协议的完美前向安全性。

(4) 抗重放攻击。公开信道上传输的消息 的计算中均有随机数直接或者间接参与,接收方在收到发送方的消息后会对根据随机数对消息的新鲜性进行验证,从而检测出重放的消息。

的计算中均有随机数直接或者间接参与,接收方在收到发送方的消息后会对根据随机数对消息的新鲜性进行验证,从而检测出重放的消息。

(5)抗假冒攻击。要想达到假冒移动用户的 目 的,A 必须生成一个有效的认证请求消息 但敌手无法获取合法用户的长期私钥,即使其修改了临时密钥,也无法构造正确的认证请求消息通过 MEC 服务器的认证。同理,A 也无法生成一个有效的认证响应消息

但敌手无法获取合法用户的长期私钥,即使其修改了临时密钥,也无法构造正确的认证请求消息通过 MEC 服务器的认证。同理,A 也无法生成一个有效的认证响应消息 通过用户的身份认证,以达到假冒 MEC 服务器的目的。故 IDMECAKA 协议可以抵抗假冒攻击。

通过用户的身份认证,以达到假冒 MEC 服务器的目的。故 IDMECAKA 协议可以抵抗假冒攻击。

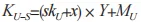

(6)抗已知密钥攻击。在会话密钥生成的关键步骤 和

和 中,使用了随机数,使得每次会话建立的会话密钥互不相同且彼此之间没有相关关系。即使敌手获得某次会话的会话密钥,也无法计算出其他会话使用的随机数,继而无法计算出其他会话密钥,因而不会影响其他会话密钥的安全性。因此,IDMECAKA 协议可以抵抗已知密钥攻击。

中,使用了随机数,使得每次会话建立的会话密钥互不相同且彼此之间没有相关关系。即使敌手获得某次会话的会话密钥,也无法计算出其他会话使用的随机数,继而无法计算出其他会话密钥,因而不会影响其他会话密钥的安全性。因此,IDMECAKA 协议可以抵抗已知密钥攻击。

(7)无密钥控制。2.3 节所述的 ID-MECAKA协议的会话密钥是通过 计算得到的。会话密钥的计算均使用了发送方和接收方选择的随机数,任何一方都无法使用自己预先选择的随机数控制会话密钥的生成。

计算得到的。会话密钥的计算均使用了发送方和接收方选择的随机数,任何一方都无法使用自己预先选择的随机数控制会话密钥的生成。

4 性能评估

本节将 ID-MECAKA 协议与现有的面向移动边缘计算的认证密钥协商方案进行通信开销和计算开销对比,证明提出方案的综合性能具有较大的优势。

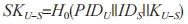

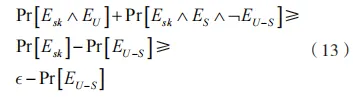

4.1 通信开销分析

为了方便进行比较,令 |ID|,|H|,|G|,|Zp|,|T| 分别表示身份标识、哈希值、椭圆曲线群 G 上元素和素数的长度及时间戳的长度,并分别设置为256、256、160、1 024 和 32 bit。表 1 给出了本文所提方案与现有方案的通信开销对比。从表中数据中可以看出,与近年来其他人的方案相比,本文提出的方案在通信长度和通信轮数上均具有明显的通信优势。

表 1 通信开销对比

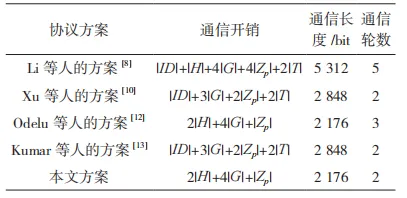

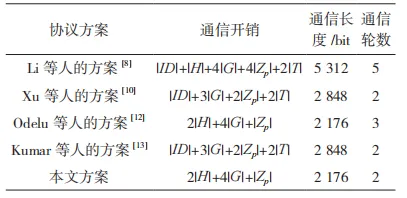

4.2 计算开销分析

根据 He 等人 的研究,MEC 服务器和移动用户执行各密码学运算的时间如表 2 所示。

表 2 各密码学运算时间对比

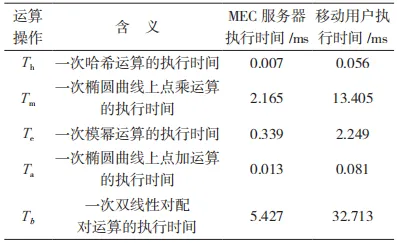

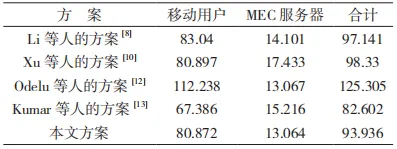

由于协议的初始化阶段和注册阶段在整个协议执行过程中只执行一次,认证密钥协商阶段的运行效率是影响协议执行效率的主要因素,因此本文只比较各方案在认证密钥协商阶段的计算开销对比,对比结果如表 3 所示。

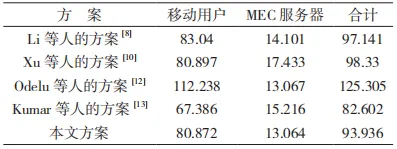

表 3 计算开销对比 /ms

从表中可以看出,与其他现有的方案相比,本文提出的方案在 MEC 服务器端的计算开销具有一定的优势。综合考虑通信开销和计算开销,ID MECAKA 更加适合移动用户资源受限的移动边缘计算环境。

5 结 语

针对移动边缘计算环境下部分移动用户存在的终端设备计算和存储资源受限、用户身份隐私易泄露等问题,提出了移动边缘计算场景下的基于身份的认证密钥协商协议。方案利用随机化身份标识实现了用户的身份隐私保护;在密钥协商的过程中对可信第三方进行了离线处理,从而避免了可信中心遭到腐化而带来的安全隐患;同时,在认证密钥协商过程中避免了使用计算开销较大的双线性对操作,减少了通信和计算开销成本。通过非形式化分析,本文方案在安全性方面不仅能够提供完美前行安全性、用户匿名性等,而且能抵抗仿冒攻击、重放攻击、中间人攻击等已知攻击。本文提出的协议在性能方面也具有较优的表现。但该方案并未能很好地满足移动边缘计算的跨域认证密钥协商需求,这也是未来的工作中重点研究的对象之一。

引用格式:叶文慧 , 王金花 , 张文政 , 等 . 移动边缘计算场景下基于身份的安全认证密钥协商协议 [J]. 通信技术 ,2024,57(4):400-408.

作者简介 >>>

叶文慧,男,硕士研究生,主要研究方向为密码协议;

王金花,女,硕士,助理工程师,主要研究方向为密码协议;

张文政,男,硕士,正高级工程师,主要研究方向为密码学、信息安全;

周 宇,男,博士,正高级工程师,主要研究方向为密码学、密码协议;

刘妍妍,女,博士,工程师,主要研究方向为密码协议。

选自《通信技术》2024年第4期(为便于排版,已省去原文参考文献)

重要声明:本文来自信息安全与通信保密杂志社,经授权转载,版权归原作者所有,不代表锐成观点,转载的目的在于传递更多知识和信息。

我的评论

还未登录?点击登录