CrowdStrike更新事故被网络攻击者利用分发恶意软件

- 标签:

- CrowdStrike

- 微软蓝屏

- 安全事件

浏览量:815次评论:0次

作者:锐成网络整理时间:2024-07-23 16:39:15

我们在《微软蓝屏导致全球大宕机启示:自主可控才是硬道理》一文中了解到导致全球大宕机的微软蓝屏安全事件,而导致这次安全事件的主因就是CrowdStrike更新。近日,CrowdStrike警告称,有网络攻击者利用CrowdStrike更新事故来分发恶意软件,他们冒充虚假的CrowdStrike修补程序更新,诱使受害者下载安装恶意软件。

发现的两起利用CrowdStrike更新事故分发恶意软件的事例中,一起针对BBVA 银行,一起针对以色列公司。

冒充虚假CrowdStrike修补程序更新,诱使BBVA 银行客户安装恶意软件

在针对BBVA 银行客户的恶意软件活动,该活动以虚假 CrowdStrike 修补程序更新的形式安装Remcos RAT恶意软件。在该攻击链中,虚假修补程序通过名为portalintranetgrupobbva的钓鱼网站传播,并伪装成 BBVA Intranet 门户。涉及分发的名为“crowdstrike-hotfix.zip”的 ZIP 存档文件中包含一个名为 Hijack Loader(又名 DOILoader 或 IDAT Loader)的恶意软件加载程序,该加载程序反过来启动 Remcos RAT 有效载荷。存档文件还包括一个文本文件 (“instrucciones.txt”),其中包含西班牙语说明,敦促受害者运行可执行文件以从问题中恢复。

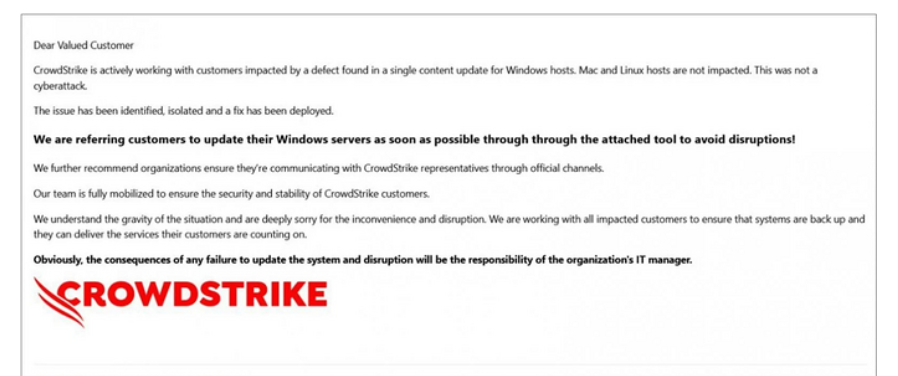

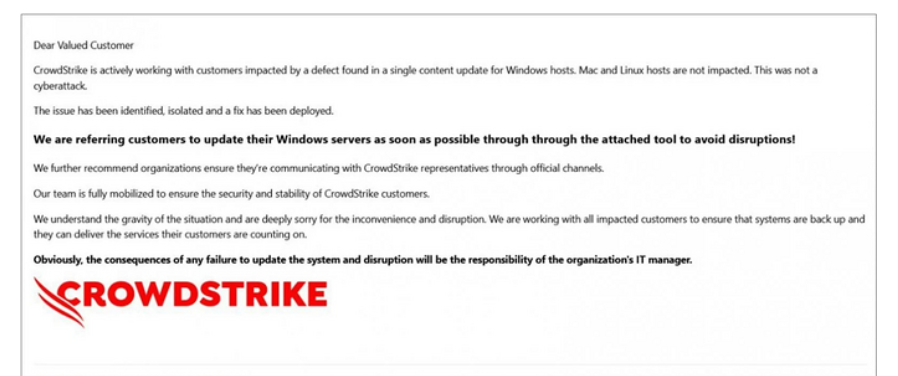

冒充CrowdStrike官方邮件,诱使以色列公司执行数据擦除器

黑客组织Handala冒充CrowdStrike官方邮件,给以色列公司假装创建让Windows系统重新运行的工具,但实际上是在分发数据擦除器。

这些电子邮件包括一份虚假更新的PDF说明,以及从文件托管服务下载恶意ZIP存档的链接。此ZIP文件包含一个名为“Crowdstrike.exe”的可执行文件,该文件一旦执行,数据擦除器将被提取到 %Temp% 下的文件夹,并启动执行数据擦除操作。

不仅如此,恶意行为者不失时机地利用该事件造成的混乱,建立假冒 CrowdStrike 的 typosquatting 域名,并向受该问题影响的公司宣传服务,以换取加密货币付款。

CrowdStrike首席执行官George Kurtz提醒广大企业及用户,要保持警惕,确保是通过真正的官方渠道来获得更新并解决问题。

此外,微软一直在与CrowdStrike合作开展修复工作,该公司表示,这次数字崩溃导致全球850万台Windows设备瘫痪,占所有Windows机器的比例不到1%。

这一事态发展再次凸显了依赖单一文化供应链所带来的风险,标志着可能是史上最具破坏性的网络事件的真实影响和规模首次被正式公布于众。这次事件表明,我们广泛的生态系统--全球云提供商、软件平台、安全厂商和其他软件厂商以及客户--是相互关联的。这也提醒我们,对于整个科技生态系统的所有人来说,利用现有机制优先实现安全部署和灾难恢复是多么重要。

资料参考来源:thehackernews、bleepingcomputer、freebuf

我的评论

还未登录?点击登录