摘 要:同步数字体系网络作为一种成熟的传送技术,虽然受到光传送网、分组传送网和增强型以太网等新兴网络技术的威胁,但由于该技术持续多年资金的累计投入,同步数字体系技术仍然在电力、金融、交通、政府和军事等领域广泛应用。基于同步数字体系网络的加密技术值得探讨与研究,从同步数字体系网络现状、同步数字体系信道加密技术原理、同步数字体系加密设备部署方式及同步数字体系加密优势和局限性等方面进行了全面分析,有助于对同步数字体系网络加密防护的实现和应用提供参考和借鉴。

内容目录:

1 SDH 网络概述

1.1 SDH 概述

1.2 SDH 帧结构

1.3 SDH 的优点

2 SDH 加密技术实现原理

2.1 加密技术简述

2.2 SDH 加密技术原理

2.3 密钥分发设计

3 SDH 加密设备实现方式

3.1 模块组成

3.2 部署方式

3.3 短板分析

4 SDH 加密设备的优势和局限性

4.1 SDH 加密设备的优势

4.2 SDH 加密设备的局限性分析

5 结 语

随着信息时代的快速发展,光通信网络已成为现代通信网络的重要组成部分,同步数字体系(Synchronous Digital Hierarchy,SDH)技术自 1994 年被引入我国以来,至今已经发展成为一种成熟、标准的技术。在技术发展进程中,新 兴 的 分 组 传 送 网(Packet Transport Network,PTN)、多业务传送平台(Multi-Service Transport Platform,MSTP)、 光 传 送 网(Optical Transport Network,OTN)等技术不断涌现,但 SDH 技术因其累计投入,且具有高可靠性、高扩展性和易管理性等特点依然被广泛采用,基于 SDH 信道加密技术的研究、探讨仍具有现实意义。本文将从 SDH 概述、技术原理和优缺点等方面对 SDH 信道加密技术进行详细阐述,旨在提升SDH 网络承载业务数据的安全性及部署应用最佳实践,以期为 SDH 网络安全防护的研究者和企业提供参考。

1 SDH 网络概述

1.1 SDH 概述

SDH 为不同速度数字信号的传输提供相应等级的信息结构,包括复用方法和映射方法及相关的同步方法,这些方法共同组成一个技术体系。采用 SDH 技术的专线具有固定带宽、时延低和对上层业务透明等特点,SDH 采用的信息结构等级称为同步传送模块等级 N(Synchronous Transport Module level-N,STM-N),这里 N 就是容纳虚容器 -4(Virtual Container-4,VC-4)的数量,N 可以是 1、4、16、64、256,各等级之间为 4 倍关系,N 个 STM-1 帧通过字节间插同步复用成更高等级的 STM-N 帧。

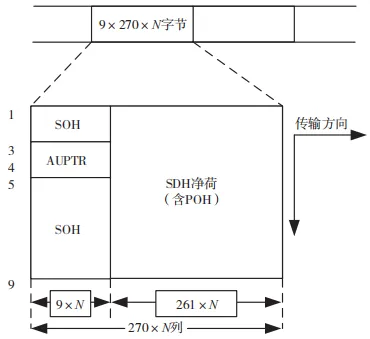

1.2 SDH 帧结构

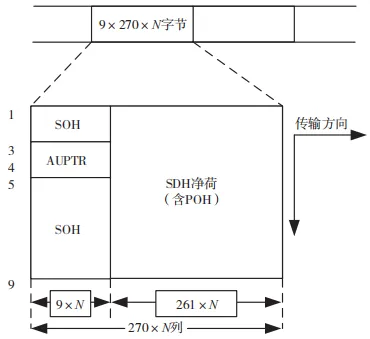

SDH 帧结构是以字节结构为基础的矩形块状帧结构,支路信号在一帧内的分布是有规律且均匀的,便于信号提取或接入,SDH 网络能够对各种支路信号进行同步复用、交叉连接和交换,对于准同步数字体系(Plesiochronous Digital Hierarchy,PDH)各大系列信号同样具有方便性和实用性。STM-N 帧结构由 270×N 列和 9 行字节组成,对于 STM-1 而言,帧长度为 270×9=2 430 字节,相当于 19 440 比特。帧结构中的字节传输是从左到右按行依次传输的,一行传输完成后紧接着传输第二行,即从左至右,由上而下按照顺序进行,直至全部帧字节都传完,再传输下一帧,每一秒传输 8 000 帧,即 SDH帧周期为 125 μs,对于任何 STM 等级帧周期都一样。STM-N 帧结构如图 1 所示。

图 1 STM-N 帧结构

整个 SDH 帧分为段开销(Section OverHead,SOH) 区、管理单元指针(Administration Unit PoinTeR,AUPTR)和 SDH 净荷区,净荷区含有通道开销(Path OverHead,POH)。

1.3 SDH 的优点

SDH 是针对 PDH 的不足而发展起来的一种传送网技术。采用 SDH 网络技术的信道专线主要优点如下:

(1)速率丰富。SDH 兼容 PDH 速率,包括2 M、34 M,同时,扩展速率包括 155 M、622 M、2.5 G和 10 G 等,用户可自由选择光 / 电接口,以满足不同组网需求。

(2)兼容性好。SDH 处于开放系统互联参考模型(Open System Interconnect,OSI)的物理层,与上层业务无关,能够实现同步复用和实时传输,可以支撑几乎所有的通信业务,包括语音、数据、图像、视频等,具有很好的兼容性。

(3)可靠性高。一是 SDH 网络是点对点网络,用光纤传输,保证了长距离可靠性;二是SDH 采用环形拓扑结构,可以提供备份路径,提高链路的可靠性。

(4)标准化接口。SDH 网络采用标准化的光接口,方便不同厂家的设备互联互通。

(5)多业务承载。随着信息技术的发展,SDH 网络承载业务不仅限于语音业务,SDH 通过分组传送网接口支持以太网业务,通过 MSTP可以将以太网业务在 SDH 网络上传输。

虽然以太网技术在 IP 化技术推动中占据主流,但在运营商长期累积资金的投入,以及在实时性要求较高的语音、视频等业务中,SDH基于自身优点仍然经久不衰,因此短时间内不会被淘汰。此外,随着接入侧速率的提升,2 M速率将越来越少,STM-N 接入将成为普遍现象,所以本文将分析更加具有市场前景的 STM-N 速率 SDH 加密技术。

2 SDH 加密技术实现原理

2.1 加密技术简述

加密技术是一种广泛应用且有效的数据安全防护手段,通过将原始数据转换为不可读的密文数据,使得未授权的用户无法获取数据的内容。根据密钥类型的不同,加密技术可分为对称密钥加密和非对称密钥加密两种。

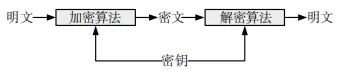

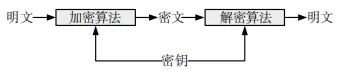

对称密码算法加密过程和解密过程使用相同的或容易相互推导出的密钥,加密和解密两方密钥是对称的,对称密码加密和解密基本流程如图 2 所示。

图 2 对称密码算法

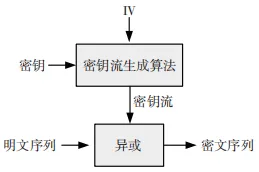

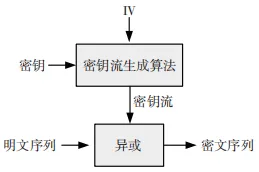

根据不同数据类型和应用环境需求,对称密码进一步分为两种,一是分组密码,二是序列密码(也称流密码),本文所指的 SDH 加密用到的是序列密码。序列密码需要将密钥和初始向量(Initialization Vector,IV)作为参数输入产生密钥流,与明文序列异或,得到密文序列,如图 3 所示。在硬件资源相当的情况下,序列密码运行速率相比分组密码更快,因为加密操作仅仅进行了异或操作,对计算资源占用相比较少,对于 SDH 网络承载的高实时性数据(比如音频、视频)加密具有性能优势,我国发布的商用序列标准密码算法有祖冲之序列密码算法。

图 3 序列密码

2.2 SDH 加密技术原理

本节从加密方式选择、防护粒度选择及加密位置选择等方面对 SDH 加密的技术原理进行拆解。

(1)加密方式。SDH 网络加密有多种实现方式,可以直接针对光信号进行加密,也可以在光信号转为电信号之后再加密。其中,针对电信号加密可以是针对整个 SDH 帧进行加密(即群路加密),也可以是针对 SDH 虚容器进行加密 。虚容器是 SDH 网络中用来传输、交换和处理信息的最小单元,除 SDH 网络边界节点处的组合和分解外,虚容器在 SDH 网络中传输保持不变,在不对 SDH 网络自身运行、维护和管理造成任何影响的原则下,本文采用基于 SDH虚容器进行加密的方案。

(2)加密粒度。由 STM-N 帧结构可知,可针对 VC4-Nc(N 可以是 1、4、16、64、256)粗粒度进行加密(比如 2.5 G 速率等级 STM-16,对应虚容器 VC4-16c)。SDH 加密设备可以点对点部署,也可以针对 VC4 细粒度进行加密,因为 SDH 中 STM-N 到 STM-1 不像 PDH 那样需要一级一级的解复用,STM-1 在 STM-N 中排列十分整齐,每个 STM-1 的位置都十分精确,微小的偏移可以根据指针进行定位,可以跨级随意复用和解复用。以 VC4-16c 为例,根据 SDH复用原理,其复用结构类似 16 个 VC4 间插的结构,所以基于 VC 细粒度加密实现较 VC4-Nc 粗粒度加密实现并不复杂。基于细粒度 VC 加密的SDH 加密设备不仅可以实现点对点部署,还可以实现点对多点部署,可适应多种网络拓扑,配置灵活,同时,不同 VC4 对应独立通道,可以根据不同通道采用不同的密钥,加密防护强度更高。基于加密防护的灵活性,本文采用针对 VC4 细粒度进行加密的方案。

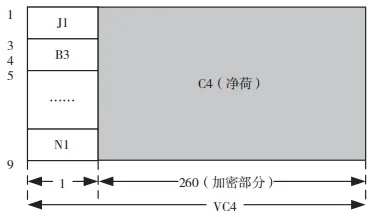

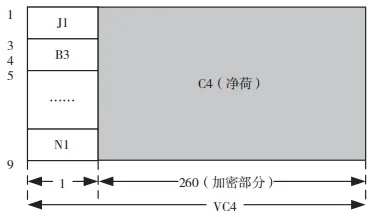

(3)加密位置。VC 是 SDH 网络传输的基本单元,存放各种业务的容器 4(Container4,C4)加上通道开销 POH 构成 VC4,通道开销包含校验和定位等信息,为确保 VC 在 SDH 网络内顺利传输,通道开销通常不加密,只对净荷C4 进行加密,加密位置如图 4 所示。对于整个STM-1 帧而言,段开销有部分保留字节,没有明确规定用途,可以实现特有功能,但已定义字节的段开销和管理单元指针都有其明确用途,应该透明传输。

图 4 加密位置

2.3 密钥分发设计

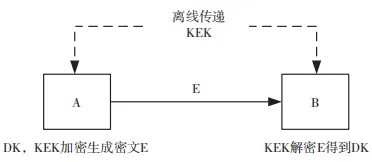

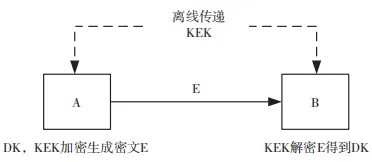

相比网络加密设备,SDH 加密设备网络结构相对简单,通信实体较少,所以本方案设计成两层密钥结构,以通道为单位的通信双方通过离线传递方式共享密钥加密密钥(Key EncryptionKey,KEK), 通 过 KEK 加 密 数 据 密 钥(Data Key,DK),假定通信双方为 A、B,密钥分发过程如下:

(1)A 作为发起方,生成 DK,使用 KEK加密 DK,得到 DK 的密文 E,A 将 E 发送至 B;

(2)B 收到 E 后,使用相同的 KEK 进行解密,得到解密后的 DK;

(3)A 和 B 通过 DK 对 SDH 净荷进行加密;

(4)通信结束后,DK 生命周期终止,对其进行销毁。

本方案数据密钥分发如图 5 所示。

图 5 数据密钥分发

3 SDH 加密设备实现方式

3.1 模块组成

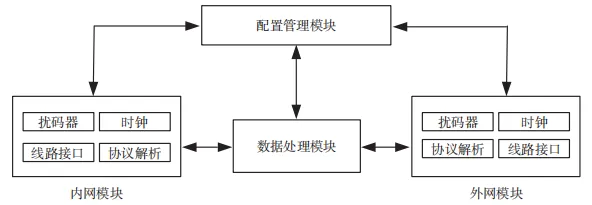

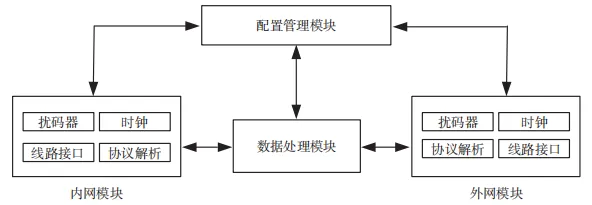

SDH 加密设备功能模块主要有内网模块、外网模块、数据处理模块和配置管理模块,功能模块组成如图 6 所示。

图 6 功能模块组成

其中,各功能模块功能如下:

(1)内网模块。从用户侧来的 STM-N 光信号进到内网模块,经过光电转换,恢复成电信号之后进行帧同步,恢复时钟与数据后进行解扰处理及帧解析。SDH 是同步网络,时钟对于设备性能至关重要,设备需要时钟芯片作为本地精准时钟,同时以线路时钟作为同步参考时钟;SDH 扰码是为了保证足够的比特定时含量和定时恢复质量,防止长串 0 或 1 的出现。SDH 线路上传输的帧,除了第一行开销字段(包括帧定位、保留字节等字段),其他都是经过扰码处理的,所以收到 SDH 帧需要进行解扰处理;帧协议解析是根据收到的第一行帧定位字节实现对 SDH 帧数据的帧定位,完成段开销、管理单元指针和通道开销的提取,进而提取出需要加密的净荷数据。

(2)数据处理模块。数据处理模块采用序列密码算法对内网模块发送的净荷数据进行加密处理,对处理速度有较高要求,适用于对FPGA 或者密码专用芯片的处理。

(3)外网模块。外网模块接收到数据处理模块发送的加密净荷数据,加入通道开销、管理单元指针及段开销加扰形成完整的 SDH 帧(第一行开销字段不进行加扰处理),再通过电光转换发送出去。

(4)配置管理模块。配置管理模块通过处理器完成设备初始化配置、人机交互界面提供、故障指示管理及密钥资源的加密存储,其外围接口包括 RJ45 或 RS232, 主要用于设备调试。

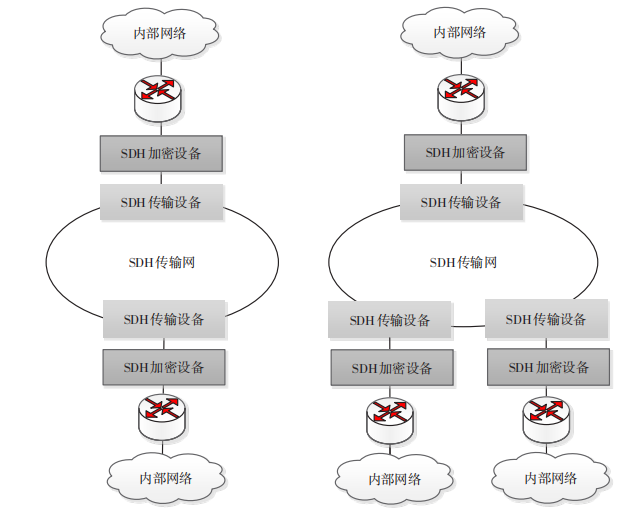

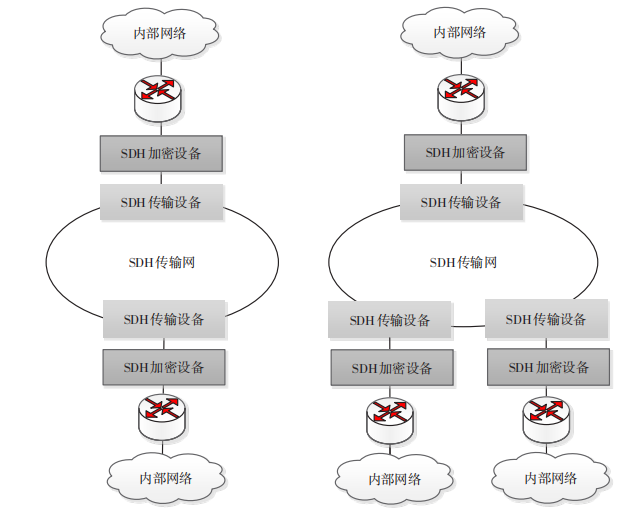

3.2 部署方式

将 SDH 加密设备串入 SDH 传输线路中,部署在路由器与 SDH 传输设备之间,连接用户侧(路由器方向)的信息为透明帧,即未加密或已解密帧,连接传输网侧(SDH 传输设备方向)为加密数据。基于 VC 加密的 SDH 加密设备具有较高的灵活性,既可以实现点对点的部署,也可以实现点对多点的部署。其中,点对多点的部署为 STM-N 速率到 STM-1 速率信道化的应用。设备部署方式如图 7 所示。

图 7 点对点与点对多点的部署方式

3.3 短板分析

(1)适应性。本方案密钥层次设计为两层,没有依托可信的第三方密钥分发中心(Key Distribution Center,KDC)进行密钥在线分发,适用于通道较少的场景。在大型 SDH 网络中,对于S 个通信实体而言,理论上需要存储 S×(S-1)/2个 KEK,当 S 很大时,很难通过人工离线的方式传递 KEK。此外,在通信实体较多的情况下,SDH 加密设备需要通过可信的 KDC 与通信实体离线传递 KEK,数据密钥不在通信实体之间直接传递,而是通过 KDC 实现数据密钥的在线传递,以减少通信实体存储 KEK 的数量,提升系统的可靠性与安全性。

(2)安全性。本方案侧重于 SDH 承载数据的加密防护,但安全防护面不足。主要体现在以下两点:一是通信实体没有经过身份认证,难以抵挡假冒攻击和中间人攻击;二是密钥层级设计简单,通过 KEK 保护数据密钥,未设计在线密钥协商机制,使得 DK 和 KEK 泄露风险相对较高。若在复杂环境下使用本方案设计的SDH 加密设备,需要将通信实体间身份认证纳入设备功能选项,在加密数据前进行身份认证,数据密钥应基于协商机制,在特定时间周期(时间周期根据安全和效率度量取值)内定时更换、事件触发更换,该过程具体可以在密钥协商机制中实现。同时,安全防护不仅仅是技术问题,也是管理问题,应该在密钥管理、安防机制、运维审计及相关培训等方面进行全面管控落实,确保数据加密传输全流程可控不泄露。

4 SDH 加密设备的优势和局限性

4.1 SDH 加密设备的优势

网络加密设备和 SDH 加密设备都是常见的信道类加密设备,可以分开部署,也可以同时部署实现链路层与网络层的双层防护,但是在可二选一的情况下,SDH 加密设备有其独有的优势。

(1)保障门槛更低。网络加密设备开设除了线缆连接,还要对设备部署关系、网络环境及保护范围进行部署规划和策略配置。设备中间有安全防护设备(如防火墙)还需要调整其策略以放行加密报文,后期密码设备间的互通关系改变、保护对象调整和新增设备等因素都涉及策略调整和故障排查。此外,通信对象的数量和策略配置顺序同样是影响网络加密设备能否顺利开设的因素。在运维保障阶段,故障排查定位涉及专业知识面广,保障技术难度相对较高的问题。而 SDH 加密设备几乎不涉及策略配置,初始化开通后即可接入 SDH 链路使用,保障门槛较低。

(2)无额外开销。根据 SDH 加密原理分析,SDH 加密设备处理信息数据不增加额外的开销,将 SDH 上承载的所有业务全加密,不存在吞吐量、丢包率等方面的影响,具有延时小且固定的特点。网络加密设备则不同,对 IP 数据包加密时会产生几十字节的开销,在传输大数据包时,原数据包加上加密设备处理数据产生的开销总长度比最大传输单元还大,同时,在经过有路由器等 3 层网络设备的广域网时可能会被分片处理导致丢包。对于视频业务而言,丢包的直接后果就是出现视频卡顿等异常情况,所以,对于视频等对实时性有所要求或对报文长度有严格限制的业务场景,由于网络加密设备的开销问题会明显影响业务,因此选择部署SDH 加密设备的优势更为明显 。

(3)防流量分析。SDH 加密设备对信息数据进行全加密处理,业务数据打包封装在容器C4 中,包括路由信息及传输消息的源点和终点。由于填充技术的使用及填充字符在不需要传输数据情况下就可以进行加密,使得消息的频率和长度特性得以掩盖,从而防止对所加密保护的通信业务数据进行分析。而网络加密设备有传输模式和隧道模式两种工作模式,对于常用的传输模式而言,数据的源地址和目的地址未加密处理,可以获取到业务相关的 IP 信息,攻击者可根据获取的 IP 信息进行探测与分析。

4.2 SDH 加密设备的局限性分析

和网络加密设备相比,SDH 加密设备在网络中的适应性及防护灵活性方面存在一定短板。

(1)网络适应性相对较弱。一般情况下,能够部署 SDH 加密设备的网络通常也能部署网络加密设备。SDH 专线接入路由器后,可以将链路层帧转化为数据包,实现信息数据的 IP 化,可以通过网络加密设备部署来实现网络层的加密防护,但 IP 网络中,以包格式传输的网络却无法部署 SDH 信道加密设备,因此网络加密设备适应性更广。

(2)密文不能跨 3 层设备节点。SDH 信道密码设备为链路层加密,仅在光纤传送的通信链路上提供加密防护,对包括 IP 头在内的 IP 数据包都进行了加密处理,无法穿透路由器、交换机等 3 层网络设备。SDH 帧数据在 3 层网络节点以明文形式存在,若网络中间节点为不受控的物理环境,就存在明文数据被窃听、窃取和篡改等网络安全风险。因此,若网络中间节点不可控,选择网络加密设备更为合适,因为网络加密设备加密的信息数据在网络中间节点依然是密文状态。

(3)防护灵活性差。SDH 加密设备对经过设备的信息数据进行一致性处理,即全加密处理,所保护节点内信息设备或设备群无法选择性透传,即使一小部分数据需要加密,也使得所有传输数据被加密。而大部分网络加密设备可以根据策略五元组选择性透传设备及设备群,加密粒度可控,防护灵活性强,网络部署位置也相对灵活。

5 结 语

本文主要分析了 SDH 加密原理、实现方式及部署应用 3 个方面。基于虚容器加密实现的SDH 加密设备具有很好的适应性,在对链路加密的同时对网络性能影响也很小,通过与网络加密设备对比,可以更好地选择合适的加密设备,以适应业务和管理需求。本文所实现的方案也有不足,并将不足部分进行了分析,将应对策略进行了补充,在小规模 SDH 网络中,配合健全的安全管理机制,本文方案完全具有可行性,但在大型网络中,需要在技术方面给以加固。随着信息技术的发展,大部分业务已经 IP化,但在有些敏感企业和单位,从安全角度,他们不能把自己的信息数据汇入到大网络中,仍然需要使用传统的 SDH 设备进行数据加密,所以 SDH 加密设备在一段时间内依然具有生命力,特别是在某些时延敏感的业务中,SDH 加密设备以其独有的优势成为组网的最好选择。

引用格式:周勇 , 郭庆 , 古红锋 , 等 . 基于 VC-4 的 SDH 信道加密技术研究与实现 [J]. 信息安全与通信保密 ,2024(4):84-92.

作者简介 >>>

周 勇,男,学士,高级工程师,主要研究方向为信息安全;

郭 庆,男,硕士,高级工程师,主要研究方向为信息安全;

古红锋,男,硕士,工程师,主要研究方向为信息安全;

邓佳璐,男,硕士,工程师,主要研究方向为信息安全。

选自《信息安全与通信保密》2024年第4期(为便于排版,已省去原文参考文献)

重要声明:本文来自信息安全与通信保密杂志社,经授权转载,版权归原作者所有,不代表锐成观点,转载的目的在于传递更多知识和信息。

我的评论

还未登录?点击登录