摘 要:由于密钥生成和分发阶段的局限性,传统的公钥基础设施已经难以满足无线通信领域日益复杂的安全需求。无线信道的互易性,使得通信双方能够在公共信道中获得高度相关的信道特征。同时,信道环境的时间和空间变化性,为物理层密钥带来了一定的随机性和防窃听能力。基于上述互易性和变化性,通信双方可以通过提取和处理无线信道的物理层特征,实现物理层密钥的生成。物理层密钥具有通信开销低、硬件要求低和不依赖于数学难题等特性,在无线安全通信、自组织网络安全通信和抗量子安全通信等领域具有重要的研究意义。

内容目录:

1 物理层密钥生成原理

2 物理层密钥生成方案

2.1 特征提取阶段

2.2 特征利用阶段

3 物理层密钥的安全性

4 物理层密钥的应用

4.1 5G/6G 安全通信

4.2 自组织网络安全通信

4.3 抗量子安全通信

5 结 语

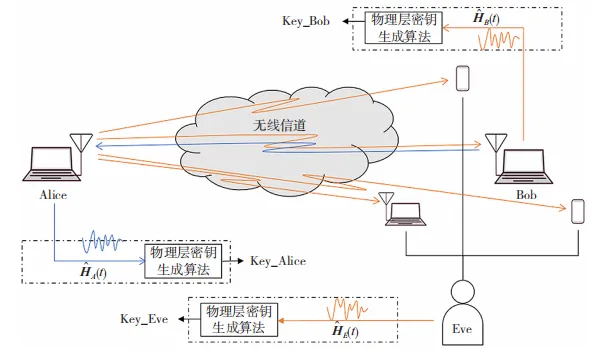

在过去的 20 年间,无线通信技术快速发展,已经逐渐成为人类日常生活的重要组成部分。越来越多的数据通过无线通信技术进行传递和交换,其中包含了大量的敏感数据。并且,由于无线通信是采用射频方法进行网络连接及传输的开放式物理系统,在信号强度足够的范围内的任意一点都可以接入,这就意味着无线通信网络特别容易受到其他用户和攻击者的窃听。为了保证相关数据的安全性,围绕无线通信,人们采取了一系列安全措施,其中最为常见的是通过对数据进行加密来确保数据的机密性 。

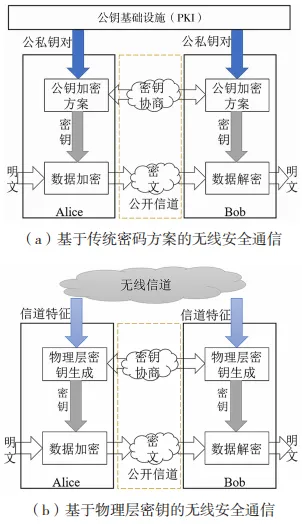

数据加密通常需要结合密码方案来实现,其中涉及密钥的生成、分发、加解密、更新和撤销等一系列与密钥有关的操作。这些操作需要公钥基础设施(Public Key Infrastructure,PKI)和相应的密码方案来实现 。然而,由于成本的限制,PKI 无法实现大规模终端布置,而且不同类型的终端在计算能力上也存在较大的差异。随着终端连接数的快速增加和不同类型异构网络的日益复杂,基于传统密码方案的安全通信机制已经难以满足日益复杂的安全需求。此外,量子攻击算法的出现也为部分基于数学难题的密码算法带来了潜在的威胁。

为了解决上述问题,人们迫切需要一种脱离 PKI 的新型密钥生成算法,此外,新算法最好还可以抵抗量子攻击算法。

物理层密钥生成(Physical Layer Key Generation,PLKG)方案是一种基于无线信道特征实现密钥生成的新型密码方案 。由于相干时间内信道的互易性,通信双方可以提取具有高度相关性的信道特征,通过量化、调和纠错和隐私放大等算法处理后,通信双方便可以获得一致的随机序列,即物理层密钥。

由于通信环境会随着时间和空间的变化而变化,而且这种变化还具有一定的随机性和不可预测性,因此,通信双方提取到的信道特征也会随着时间和空间的变化而变化,从而为物理层密钥带来一定的随机性。同时,信道特征还具有空间快速去相关的特性,由于窃听攻击者和被窃听用户的空间位置差异,双方提取的信道特征差异也会随着空间差异的增加而增大,从而保证了物理层密钥的防窃听安全性。上述特性保证了 PLKG 可以在不利用 PKI 的基础上,通过对信道特征的探测和处理来生成足够随机且防窃听攻击的密钥,从而实现数据的安全传输。此外,由于物理层密钥的生成过程不依赖传统的数学难题,已有的量子攻击算法无法对其造成有效攻击,如 Shor 算法等。

在软硬件需求方面,与传统的加密方案相比,PLKG 具有低计算复杂度的优势 ,对通信资源和硬件设施需求较少,可应用于大规模、轻量级的通信场景,有效地弥补了传统安全通信方案的缺陷。

目前,物理层密钥的生成方案主要为基于接收信号强度(Received Signal Strength,RSS)的物理层密钥生成方案和基于信道状态信息(Channel State Information,CSI)的物理层密钥生成方案。其中,RSS 方案具有更高的易用性,可 以 广 泛 地 应 用 于 IEEE 802.11 系 统 和 IEEE802.15.4 协 议, 蓝 牙、Wi-Fi、ZigBee、LoRa 等都有基于 RSS 的物理层密钥方案;CSI 方案具有更快的密钥生成速率,可以应用于对密钥生成速率、应用速率需求较高的领域,5G、Wi-Fi将是其重要应用领域 。

本文介绍了物理层密钥的生成原理和生成方案的主要流程,以及物理层密钥的安全性和应用场景。

1 物理层密钥生成原理

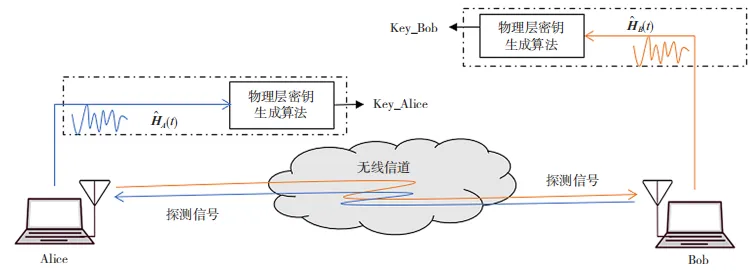

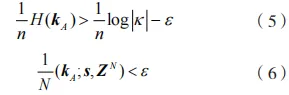

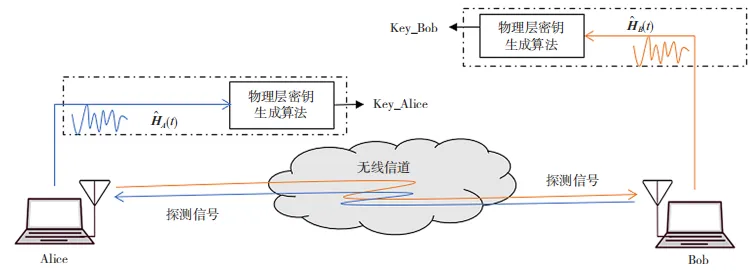

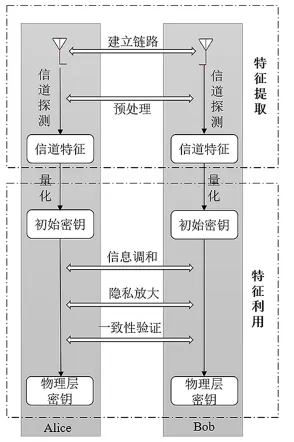

物理层密钥生成是指通过无线信道固有的信道特征来实现密钥生成的过程。对处于同一通信链路的通信双方来说,双方拥有相同或相近的载波频率,信号在上下行链路中也会经历类似的传播特性,这种特性被称为信道的互易性。通过互易性,通信双方可以获得一致的信道特征,如 CSI 和 RSS 等,并基于此生成一致的物理层密钥,如图 1 所示。

图 1 物理层密钥的生成原理

为了获取信道特征,通信双方需要互相发送信道探测信号来测量信道,接收方通过接收到的信号估计信道特征。假设通信双方为 Alice和 Bob,那么接收信号可以表示为:

式中:h(t) 为通信双方交互通信时的信道响应;n(t) 为零均值的复高斯白噪声; 为通信双方提取的信道响应的带噪估计。简单来说,接收信号可以被建模为发射的信道探测信号的时(频)域信道响应与加性白噪声之和。

为通信双方提取的信道响应的带噪估计。简单来说,接收信号可以被建模为发射的信道探测信号的时(频)域信道响应与加性白噪声之和。

根据互易性,在相干时间内,上下行信道的信道响应 h(t) 是高度一致的。然而,由于噪声、硬件指纹干扰、测量误差、同步误差等影响,通信双方测量得到的信道特征通常是带噪的,式(1)用 n(t) 表示上述噪声。为了更准确地分析噪声对互易性的影响,文献 [8] 采用了将不同类型噪声独立建模分析的方法。

此外,半双工的通信机制也会给上下行信道的一致性带来影响。为了生成一致的物理层密钥,通信双方需要减少噪声对测量到的信道特征数据的影响,如通过调和纠错算法来去除或纠正双方测量数据的不一致部分。

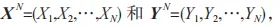

进一步地,假设 Alice 和 Bob 获取的  分别 为

分别 为 其 中N 为序列的长度。为了增加两者的一致性,双方在公开信道交互了信息 s,并且分别获得了密钥

其 中N 为序列的长度。为了增加两者的一致性,双方在公开信道交互了信息 s,并且分别获得了密钥 其 中,

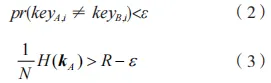

其 中, 分 别为 Alice 和 Bob 采用的信道特征处理方法。那么,有效的物理层密钥生成需要满足以下要求:

分 别为 Alice 和 Bob 采用的信道特征处理方法。那么,有效的物理层密钥生成需要满足以下要求:

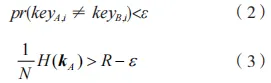

式中: 分别为密钥序列

分别为密钥序列 的第 i(1 ≤ i ≤ N) 个 元 素;ε 为 任 意 小 的 正 数;

的第 i(1 ≤ i ≤ N) 个 元 素;ε 为 任 意 小 的 正 数; 为密钥

为密钥 的熵;R 为密钥生成速率(KeyGeneration Rate,KGR)。式(2)表明 Alice 和Bob 以接近于 1 的概率获得一致的物理层密钥,式(3)定义了密钥的最大生成速率。

的熵;R 为密钥生成速率(KeyGeneration Rate,KGR)。式(2)表明 Alice 和Bob 以接近于 1 的概率获得一致的物理层密钥,式(3)定义了密钥的最大生成速率。

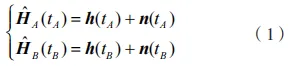

由于加密方案对于密钥的敏感性,为了保证通信双方获取的物理层密钥能够正常使用,需要确保双方密钥的一致性。与传统的密钥生成方案不同,通信双方生成的物理层密钥存在一定的不一致。结合式(2),研究人员通常通过密钥不一致率(Key Disagreement Rate,KDR)来衡量通信双方密钥的不一致情况。

KDR 是 Alice 和 Bob 生成的密钥之间不同位的百分比,定义为:

为确保双方密钥的一致性,通信双方需要借助调和纠错算法对生成的初始密钥序列进行调和纠错。显然,对于任一确定的调和纠错算法,通信双方的 KDR 应小于算法对应纠错率的上限,否则通信双方将无法生成一致的密钥序列。

此外,为了评估物理层密钥生成方案的性能,需要对密钥的生成速率进行评估,KGR 描述了这一特性。目前,业内普遍认为 KGR 的大小主要取决于通信环境的变化速率,并且正相关于信道环境的时间变化速率。这是因为单位时间内的环境条件决定了信道特征中可供提取的总熵值。由于特征提取手段的差异,生成的物理层密钥通常难以达到熵值上限。如何评估具体密钥生成过程中的熵值上界,以及如何基于可获取的信道特征信息实现更高的 KGR 是目前物理层密钥在应用过程中需要解决的两个主要问题。

2 物理层密钥生成方案

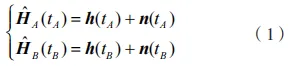

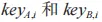

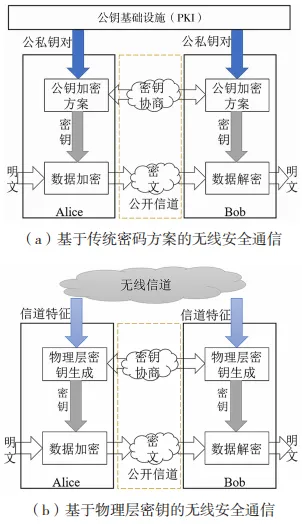

物理层密钥的生成流程分为两个阶段:特征提取阶段和特征利用阶段。其中,特征提取阶段是指通信双方通过接收探测信号提取信道特征的过程;特征利用阶段是指提取信道特征后,通信双方通过提取的信道特征生成一致的物理层密钥的过程。具体的物理层密钥生成流程如图 2 所示。

图 2 物理层密钥的生成流程

2.1 特征提取阶段

特征提取阶段包括信道探测、信号预处理等步骤,主要目标是通过互易性获得具有高度一致性的信道特征数据。

信道探测是指通信双方通过互相发送信号探测信道信息,并获取所需的信道特征的过程。信道特征决定了物理层密钥的随机源,因此,信道特征的提取是整个信道探测阶段的重点,通常采用信道估计的方式来实现。常用的信道估计方法可分为盲信道估计和基于导频信号的信道估计。其中,盲信道估计利用调制信号的固有特征或统计特征进行信道估计,这种方法估计精度低,收敛速度慢,计算复杂度高,并不适合用在信道特征实时变化的系统中。基于导频信号的信道估计利用通信双方互相发送的已知导频训练序列估计传输信道,能够提取出更精确的信道特征。

受上下行信道存在的差异和噪声的影响,通信双方获取到的信道特征通常并不是完全一致的。仅仅依靠调和纠错算法来处理不一致性会带来巨大的信道开销和信息泄露问题。为了解决上述问题,需要通过一系列预处理算法来提高通信双方获取信道特征的一致性。常用的预处理算法包括帧同步、滤波、曲线拟合和增益补偿等。

2.2 特征利用阶段

特征利用阶段包括量化、信息调和、隐私和一致性验证等步骤,主要目标是将特征提取阶段获得的信道特征实数化和二进制化,并清除或纠正通信双方获得的二进制序列中的不一致比特,从而为通信双方生成一致的物理层密钥。

量化是指通过特定的量化算法和阶数将信道特征转化为二进制比特序列的过程,此二进制比特序列被称为初始密钥;在此之前,如果信道特征序列是复数域的,需要将其转化到实数域。在实际的系统中,尤其在通信双方发生相对移动的场景下,即使经过了预处理,Alice和 Bob 获取的信道特征也会有很大的不同。因此,在将信道特征测量值送入量化器之前,还需要通过能量归一化和平滑滤波等方法对信道特征进行处理。常用的量化方案包括均匀量化、等概率量化和自适应量化等。

虽然采用了一系列预处理算法来提高信道特征的一致性,但是在量化后,通信双方获取的初始密钥还是存在一定的不一致率。信息调和是指通过调和算法将初始密钥中不一致的比特清除或纠正的过程,主要通过公开信道交换调和纠错信息,将不同的密钥变为相同的密钥。在此步骤中,通信双方需要将额外的调和纠错信息通过公开信道发送给对方,这会导致一定的信息泄露。常见的信息调和算法包括 Cascade 协议、BCH 码、RS 码、Turbo 码、LDPC 码、Polar码等。

经过信息调和,通信双方获得了完全一致的二进制序列。然而,在信息调和及之前的各个步骤中,由于无线信道的开放性,通信双方不可避免地会泄露与此二进制序列有关的信息。通过这些信息,窃听者有可能得到物理层密钥的部分或全部信息。同时,信息调和后的结果通常并不是真随机序列,为了增强密钥在应用阶段的安全性,需要保证密钥具备足够的随机性,并且单个比特具备足够的熵。为了解决上述问题,通常采取隐私放大算法对数据进行处理。隐私放大是指通过特定的数据压缩方式,将原有信息转化为长度小于原有信息的新序列。在此过程中,隐私放大会降低窃听获得的知识对信息的影响,增加窃听条件熵,直至其与整体信息熵相等,同时,增加信息单个比特所包含的熵值。

在特征利用的最后阶段,通信双方通常需要执行一次一致性验证,确保物理层密钥的一致性。通过一致性验证后,即可以认为通信双方完成了此次的物理层密钥生成。

综上所述,对于物理层密钥生成方案来说,需要解决以下关键问题:

(1)选择并提取合理的信道特征;

(2)制订有效的预处理方案,增加通信双方信道特征的一致性;

(3)选择合理的量化算法;

(4)选择有效的信息调和算法。

3 物理层密钥的安全性

物理层密钥的安全性研究可以追溯到香农的信息论保密分析,它定义了数据的安全级别取决于窃听者所知的信息量 。当窃听攻击者完全无法从信道中获取任何与物理层密钥有关的信息时,物理层密钥是完全保密的。

沿用第一节的假设,本节假设窃听攻击者 Eve位于与 Alice 相距为 d 的地方进行窃听,监听所有的信号传输,获取的 为

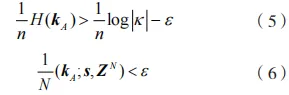

为 为了保证密钥的安全,需要确保下式成立:

为了保证密钥的安全,需要确保下式成立:

式中:n ≤ N 为任意正整数;κ 为密钥序列 的字母表。式(5)的成立意味着密钥在密钥字母表的各个取值上是均匀分布的,式(6)的成立意味着 Eve 无法通过窃听获取到与物理层密钥有关的任何信息。

的字母表。式(5)的成立意味着密钥在密钥字母表的各个取值上是均匀分布的,式(6)的成立意味着 Eve 无法通过窃听获取到与物理层密钥有关的任何信息。

为了保证物理层密钥的安全性,需要考虑密钥的随机性,或者密钥的单比特最小熵。最小熵代表攻击者对密钥序列进行攻击时,攻击成功所需的平均时间和空间复杂度。当最小熵比较小时,对应的密钥通常更容易被攻击者破解。由最小熵的定义可知,只有在密钥满足随机均匀分布的情况下,序列的单比特最小熵等价于平均熵。因此,为了获取最大的单比特最小熵,需要确保最终的物理层密钥是随机均匀分布的。

由于无法直接通过数学方法证明物理层密钥序列是真随机的,通常需要借助统计检验方法来检测。假设检验是随机性检测技术的基本理论。检测二元序列的随机性,本质上就是检测此序列是否为真随机或与真随机的差距。随机性检测的结果是一个概率结果,即如果某个序列通过了随机性检测,则意味着此序列以不低于某个约定值的概率通过此项随机性检测,或者说此序列以不低于某个约定值的概率具备随机序列的某种特性。目前,常用的随机性检测软件主要基于两个标准:美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)随机性检测标准(A Statistical Test Suite for Random and Pseudorandom Number Generatorsfor Cryptographic Applications)和我国国家标准GB/T 32915—2016《信息安全技术 二元序列随机性检测方法》,后者对应的行业标准已于 2021 年更新为 GM/T 0005—2021《随机性检测规范》。

通常来说,随机数具有随机性、不可预测性和不可重现性 3 种主要性质。这意味着即使某个序列通过了随机性检测,但如果它不具备不可预测性和不可重现性,那么此序列也不是一个真随机数。

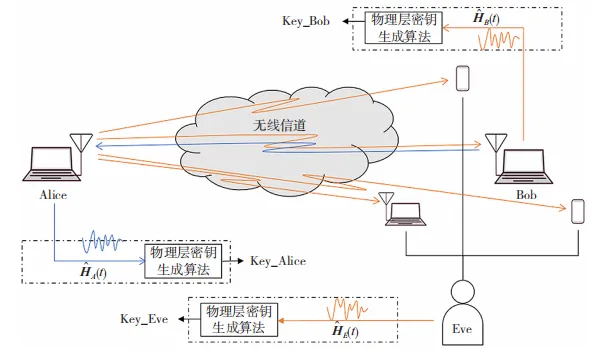

由于无线信道的开放性,物理层密钥的生成容易遭受窃听攻击,从而导致信息的泄露,影响信道特征的不可预测性和不可重现性,如图 3 所示。因此,与传统的密钥生成方案相比,物理层密钥的安全性除了考虑密钥本身的随机性,还需要考虑存在窃听攻击时,密钥信息的泄露问题。

图 3 存在窃听攻击情况下物理层密钥的生成

为了保证密钥的安全性,需要保证在密钥应用阶段,攻击者无法获得任何与密钥有关的信息。这意味着在密钥应用之前,需要确定密钥的泄露情况,并消除泄露对密钥安全性的影响。

目前,评估密钥泄露情况的主要途径是通过信道特征空间去相关这一安全性假设来保证,即假定攻击者与被窃听者的距离超过一定范围时,双方获取的信道特征是不相关的。此时的主要问题是如何确定上述范围。在现有的物理层密钥生成方案中,通常假设当窃听者距离用户超过半个波长距离时,窃听者和被窃听者获得的信道特征去相关。然而,这一假设条件并不严谨。信道变化是由大规模衰落(即路径损失和阴影)和小规模衰落造成的,当大规模衰落占主导地位时,即使窃听者距离被窃听者大于半个波长,双方获取的信道特征仍具有较高的相关性。

在实际应用中,为了保证物理层密钥的安全性,需要根据具体的信道场景和信道特征提取方案,准确评估信道特征的信息泄露情况。另外,也可以通过理论建模,利用信号传播过程中的共性特征分析信道特征的空间去相关情况,在允许损失部分有效熵的情况下,获取较为通用的空间去相关(或近似去相关)假设,如数个或数十个波长外,攻击者和被窃听者之间的信道特征相关性低于某个已知值。

由于预处理方案并不涉及通信双方的数据交互,因此在实际应用中,通信双方需要提前确定好相关参数。这意味着攻击者有能力获取通信双方所选取的预处理方案和相关参数。但是,上述信息并不会增加窃听攻击者获取的信息熵。因此,通常假定预处理方案和相关参数的信息泄露并不会影响信道特征的熵和存在窃听攻击时的条件熵。

特征利用阶段,由于相关方案和参数需要通过公开信道提前传输或即时交互,攻击者可以在通信信号足够强的任意位置窃听,通过已有的信道特征生成对应的物理层密钥。与预处理方案相同,通信双方通常会提前商议好量化、调和纠错、隐私放大方案及参数的选取。因此,从安全分析的角度来看,通常假定攻击者已知特征利用阶段所选取的方案和对应的参数。

综上所述,在实际的物理层密钥生成过程中,密钥的安全性主要由特征提取和特征利用两个阶段的信息泄露情况决定。如何根据密钥的生成环境和流程,准确评估密钥的信息泄露情况,实现接近信息上界的密钥流生成仍是物理层密钥在应用阶段亟须解决的主要问题。

4 物理层密钥的应用

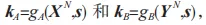

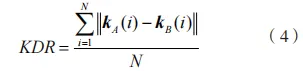

与传统的密钥生成方案相比,物理层密钥拥有无需密钥分发、无需 PKI 和抗量子攻击等优势,在 5G/6G 安全通信、自组织网络安全通信和抗量子安全通信等方面有着极佳的应用前景,如图 4 所示。

图 4 无线安全通信

4.1 5G/6G 安全通信

5G 移动通信具有高速率、低时延和广连接的特性。其中,高速率和广连接在为使用者带来便利的同时,也带来了更为严苛的安全需求——高速率的安全通信需求和海量接入设备的安全需求。为满足上述需求,基于 PKI 的传统密钥生成方案需要耗费巨额的带宽和资源用于密钥的生成、分发和更新管理,客观上制约了移动网络安全通信的发展。

与 5G 相比,6G 移动通信将支持更高的带宽和连接数,这会进一步暴露移动安全通信存在的不足。

基于物理层密钥的安全通信机制无需借助现有的 PKI 设施,就可以实现端到端的密钥生成和更新。同时,物理层密钥的生成同步于通信双方的通信过程,无需额外的信道带宽。因此,物理层密钥可以有效弥补传统密钥生成方案的不足。

4.2 自组织网络安全通信

随着无线通信技术的发展,物联网、车联网、工业互联网等具有自组织特性的新型通信网络接连出现。与 5G/6G 安全通信相比,自组织网络对信息的安全性容忍度更低,客观上具有更高、更多的安全需求,比如车联网中一次错误的信息传输便有可能带来一场交通事故。

然而,自组织网络天然缺乏足够的 PKI。同时,不同的终端在信息处理能力、存储功能等方面也存在较大的差异。基于 PKI 的安全通信机制已难以满足自组织网络复杂的安全需求。物理层密钥的生成基于现有的 RSS 和 CSI 等信道特征,对于终端的信息处理和存储能力要求低,可以广泛适用于不同的终端设备。

4.3 抗量子安全通信

随着量子攻击算法的出现,传统的密码方案所依赖的数学难题存在被解决的风险,因此提出一种可以抵抗量子攻击算法乃至量子计算机攻击的新型密码机制是有必要的。

基于量子纠错和不可克隆等特性的量子密钥生成方案无需使用传统密钥方案即可实现量子密钥的生成和分发。然而,量子密钥生成过程对于信道和设备的高要求使得量子密钥只能部署于骨干网络,因此密钥分发存在“最后一公里”问题。

物理层密钥的生成无需借助传统密钥方案的数学难题,其随机性来自信道特征随时间和空间的变化。现有的量子攻击算法无法对物理层密钥的“熵”造成有效影响。同时,物理层密钥的生成对终端设备和信道的要求相对较低。因此,通过物理层密钥有助于解决量子密钥分发存在的“最后一公里”问题。进一步地,结合量子密钥和物理层密钥,有助于实现远程终端到终端的抗量子安全通信。

5 结 语

本文介绍了物理层密钥在生成、安全性评估和应用等方面的内容。通过生成原理和生成方案的介绍,为物理层密钥的安全性研究提供了理论支撑。物理层密钥的安全性又进一步为物理层密钥的应用提供了安全保障;同时,物理层密钥的生成原理和方案决定了物理层密钥的应用前景。通过以上内容的介绍,使人们对物理层密钥在安全通信中的定位有了相对清晰的认知,从而推进物理层密钥的实际应用。

引用格式:王旭阳 , 胡爱群 , 樊祥宁 . 物理层密钥的生成与应用前景 [J]. 信息安全与通信保密 ,2023(7):43-52.

作者简介 >>>

王旭阳,男,博士,工程师,主要研究方向为密码学、物理层安全和云安全;

胡爱群,男,博士,教授,主要研究方向为通信安全和无线网络安全;

樊祥宁,男,博士,教授,主要研究方向为射频移动电路和移动通信。

选自《信息安全与通信保密》2023年第7期(为便于排版,已省去原文参考文献)

重要声明:本文来自信息安全与通信保密杂志社,经授权转载,版权归原作者所有,不代表锐成观点,转载的目的在于传递更多知识和信息。

我的评论

还未登录?点击登录